Iespējojiet un atspējojiet kodola izolācijas atmiņas integritāti sistēmā Windows

Iespejojiet Un Atspejojiet Kodola Izolacijas Atminas Integritati Sistema Windows

Operētājsistēmās Windows 10 un 11 daži lietotāji uzskata, ka Windows drošībā ir funkcija Core Isolation. Kādam nolūkam funkcija tiek izmantota? Vai tas ir nepieciešams, lai to ieslēgtu jūsu drošībai? Ieslēgts MiniTool vietne , šis raksts atbildēs uz šiem jautājumiem un pastāstīs, kā to iespējot vai atspējot.

Kas ir kodola izolācija un atmiņas integritāte?

Šajā bezvadu savienojuma pasaulē neredzamas iespējamās briesmas, piemēram, ļaunprātīgas programmatūras vai cita veida kiberuzbrukumi, ir visur, un tās var gaidīt un izmantot īsto brīdi, ielīst jūsu datorā un radīt nepatikšanas.

Dažu veidu uzbrukumos var izmantot kodola līmeņa ekspluatāciju, kas mēģina palaist ļaunprātīgu programmatūru ar visaugstākajām privilēģijām, piemēram, WannaCry un Petya ransomware. Šāda veida uzbrukums var pārņemt kontroli pār jūsu datoru un bloķēt failus, lūgt jums samaksāt naudu vai kaut ko vēl ļaunāku.

Lai tiktu galā ar šiem kiberdraudiem un riskiem, Microsoft izdeva šo līdzekli — Core Isolation & Memory Integrity —, lai nodrošinātu papildu aizsardzību pret ļaunprātīgu programmatūru un citiem uzbrukumiem, izolējot datora procesus no jūsu operētājsistēmas un ierīces.

Tātad, kas ir kodola izolācija?

Core Isolation ir uz virtualizāciju balstīta drošība, ko izmanto, lai aizsargātu ierīces galvenās daļas. Kad šī funkcija ir iespējota, atbalstītā aparatūra izmantos virtualizāciju, lai izveidotu drošu sistēmas atmiņas apgabalu, izolējot noteiktus procesus un programmatūru datora atmiņā, lai jūsu operētājsistēma varētu novērst ļaunprātīgu kodu.

Core Isolation Memory integritāti var saukt par vēl vienu drošības slāni, kas var aizsargāt svarīgus operētājsistēmas procesus, lai tos nevarētu ietekmēt jebkas, kas darbojas ārpus drošās zonas.

Lai nodrošinātu īpašas un jaudīgas funkcijas, jūsu aparatūrai un programmaparatūrai ir jābūt virtualizācijas atbalstītai, lai Windows 10/11 varētu palaist lietojumprogrammas konteinerā un padarīt citas sistēmas daļas nepieejamas.

Sākumā šī funkcija ir pieejama tikai Windows 10 Enterprise izdevumos, bet tagad tā ir izstrādāta starp Windows 10/11 personālajiem datoriem, kas atbilst noteiktai aparatūrai un programmaparatūra prasībām.

Ja esat pamanījis iepriekš, šī funkcija pēc noklusējuma ir izslēgta sadaļā Ierīces drošība, un tālāk redzamajā funkcijā tiek parādīts nosaukums Atmiņas integritāte, kas pazīstama kā hipervizora aizsargātā koda integritāte (HVCI).

Atmiņas integritāte ir Core Isolation apakškopa, un, kad tā ir iespējota, šis pakalpojums var darboties ar hipervizoru aizsargātā konteinerā, ko izveidojusi Core Isolation.

Izmantojot tik izcilu jaudīgu funkciju, jūs varētu brīnīties, kāpēc Microsoft to iestatīja pēc noklusējuma. Saskaņā ar lietotāju atsauksmēm šī funkcija var vairāk vai mazāk samazināt datora veiktspēju, un saderības problēma ar draiveriem kļūst par lielāko šķērsli.

Šai funkcijai ir augstas prasības ierīces draiveriem un programmatūrai. Jums ir jānodrošina, ka jūsu ierīces draiveri un Windows lietojumprogrammas ir saderīgas ar Core Isolation funkciju.

Kad vienam no jūsu startēšanas draiveriem radīsies problēmas ar šo funkciju, tas tiks automātiski atspējots, lai nākamās darbības varētu darboties labi. Tāpēc pēc palaišanas tas ir izslēgts, lai gan esat to manuāli iespējojis.

Turklāt daži cilvēki uzskata, ka pēc Core Isolation iespējošanas dažām ierīcēm vai programmatūrai radīsies problēmas. Šādos apstākļos varat pārbaudīt, vai šai ierīcei vai programmatūrai nav atjauninājumu.

Un jums ir jāņem vērā, ka dažas lietojumprogrammas, piemēram, virtuālās mašīnas vai atkļūdotāji, nevar palaist ar Core Isolation funkciju. Šīs lietojumprogrammas prasīs ekskluzīvu piekļuvi sistēmas virtualizācijas aparatūrai, un tas ir aizliegts situācijā, kad ir iespējota Core Isolation.

Iespējot/atspējot kodola izolācijas atmiņas integritāti

Kad esat zinājis visas tā jaudīgās un efektīvās funkcijas, kas jums jādara, lai iespējotu kodola izolāciju un atmiņas integritāti? Kā minēts iepriekš, lai palaistu šo funkciju, datora draiveri un lietojumprogrammas ir jāsader. Tāpēc, lūdzu, pārliecinieties, vai jūsu ierīce atbilst aparatūras drošības standartiem.

- TPM 2.0 (Uzticamas platformas modulis 2.0) un DEP (Datu izpildes novēršana) ir jāiespējo.

- UEFI Jāatbalsta MAT (Unified Extensible Firmware Interface Memory Atributes Table).

- Ir jāiespējo droša sāknēšana.

Pēc tam varat sekot nākamajām daļām, lai pabeigtu prasības un iespējotu Core Isolation Memory Integrity.

1. Iespējojiet CPU virtualizāciju

CPU virtualizācija ļauj vienu CPU sadalīt vairākos virtuālajos CPU, lai to izmantotu vairākas virtuālās mašīnas, un ļauj vienam procesoram darboties tā, it kā tas būtu vairāki atsevišķi CPU.

Lai iespējotu CPU virtualizāciju, jums jāievada BIOS nospiežot īpašo taustiņu pēc datora palaišanas un sākuma ekrāna skatīšanas.

Piezīme : Nospiestā atslēga ir atkarīga no ražotāja. Esc , Dzēst , F1 , F2 , F10 , F11 , vai F12 ir bieži lietotas atslēgas.

Pēc tam dodieties uz Papildu cilni ekrāna augšdaļā un noklikšķiniet uz CPU konfigurācija .

Ja izmantojat AMD centrālo procesoru, lūdzu, iespējojiet to SVM mode no Papildu iestatījumi ; ja izmantojat Intel CPU, lūdzu, iespējojiet opciju, kas ir apzīmēta Intel virtualizācijas tehnoloģija .

Pēc tam jūs varat pārslēgties uz Izeja cilni, lai saglabātu izmaiņas un restartētu datoru. Nākamajai daļai jums joprojām ir jāievada BIOS, lai jūs varētu nospiest taustiņu atbilstošā laikā pēc sāknēšanas.

2. Iespējojiet drošo sāknēšanu

Droša sāknēšana ir izstrādāta, lai nodrošinātu, ka sistēmā var izpildīt tikai uzticamu programmatūru. Tas var novērst vīrusu un citas ļaunprātīgas programmatūras darbību sistēmā.

Lai iespējotu drošo sāknēšanu, jums joprojām ir jāieiet BIOS ekrānā, pārejiet uz Boot cilni augšējā izvēlnē un ieslēdziet Droša sāknēšana opciju. Pēc tam saglabājiet izmaiņas un restartējiet datoru, lai turpinātu nākamo daļu.

Ja jums nepieciešama papildu informācija par drošās sāknēšanas iespējošanu un atspējošanu, varat izlasīt šo ziņu: Kas ir drošā sāknēšana? Kā to iespējot un atspējot sistēmā Windows .

3. Iespējojiet TPM 2.0

TPM 2.0 tiek izmantots, lai nodrošinātu ar aparatūru balstītas, ar drošību saistītas funkcijas. Šo rīku var izmantot daudzos līdzekļos, piemēram, Windows Hello identitātes aizsardzībai un BitLocker datu aizsardzībai. Tas var palīdzēt ģenerēt, uzglabāt un ierobežot kriptogrāfisko atslēgu izmantošanu.

Lai iespējotu TPM 2.0, varat pārbaudīt divas situācijas.

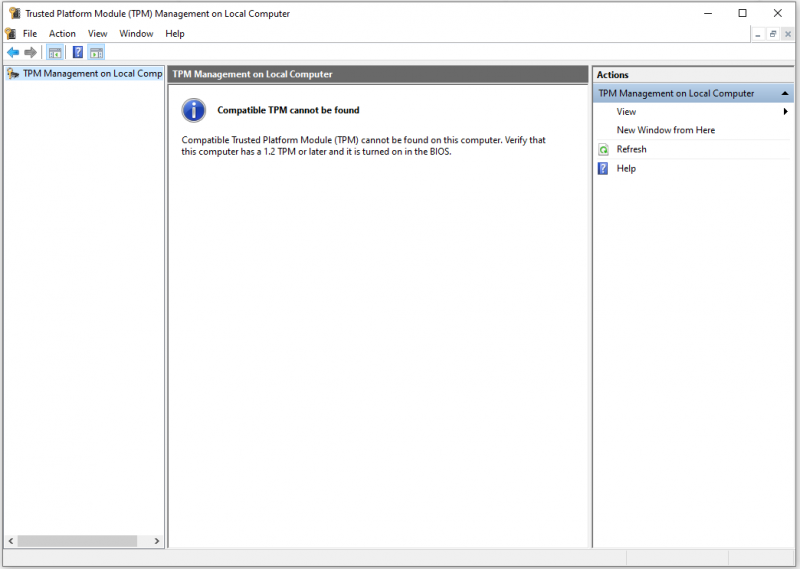

1. Pārbaudiet to savā TPM pārvaldībā

1. darbība: atveriet Skrien dialoglodziņš, nospiežot Win + R un ievadi tpm.msc lai atvērtu uzticamās platformas moduļa (TPM) pārvaldības logu.

2. darbība. Kad logs tiek atvērts, tas parādīs statusu vai arī varat noklikšķināt uz Statuss sadaļu, lai to pārbaudītu.

Ekrānā tiek parādīti trīs iespējamie ziņojumi. Lūdzu, izlemiet nākamo soli, pamatojoties uz savu situāciju.

- TPM ir gatavs lietošanai – Tas nozīmē, ka TPM 2.0 jau ir aktivizēts, un turpmāka darbība nav nepieciešama.

- TPM netiek atbalstīts - Tas nozīmē, ka jūsu mātesplate neatbalsta šo rīku.

- Nevar atrast saderīgu TPM - Tas nozīmē, ka TPM tiek atbalstīts, bet nav aktivizēts jūsu BIOS vai UEFI iestatījumos. Šādā veidā, lūdzu, veiciet nākamās darbības, lai iespējotu šo funkciju BIOS.

2. BIOS iespējojiet TPM

Jums ir jāievada BIOS, veicot darbības, kā minēts iepriekš, un pārslēdzieties uz Drošība cilne augšpusē. Pēc TPM opcijas atrašanas iespējojiet to.

Piezīme : TPM nosaukums mainīsies atkarībā no dažādiem jūsu mātesplates ražotājiem, piemēram, Intel aparatūrā tas nosauks Intel Platform Trust Technology.

Beidzot saglabājiet izmaiņas un izejiet, lai restartētu datoru. Tagad varat sākt iespējot kodola izolāciju un atmiņas integritāti.

Iespējojiet Core Isolation Memory integritāti, izmantojot Windows drošību

Core Isolation iespējošana, izmantojot Windows drošību, ir vienkāršākā metode, un pirms sākat to darīt, labāk lejupielādēt un instalēt visus neapstiprinātos Windows atjauninājumus, ja rodas nesaderības problēmas.

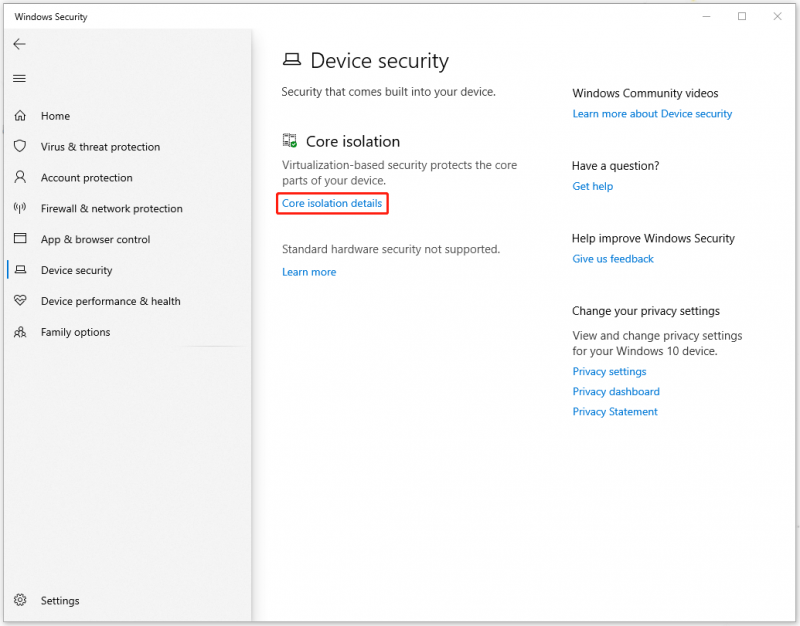

1. darbība: atveriet Skrien dialoglodziņš, ievade windowsdefender: iekšā un nospiediet Ctrl + Shift + Enter taustiņu, lai atvērtu Windows Defender ar administratora piekļuvi.

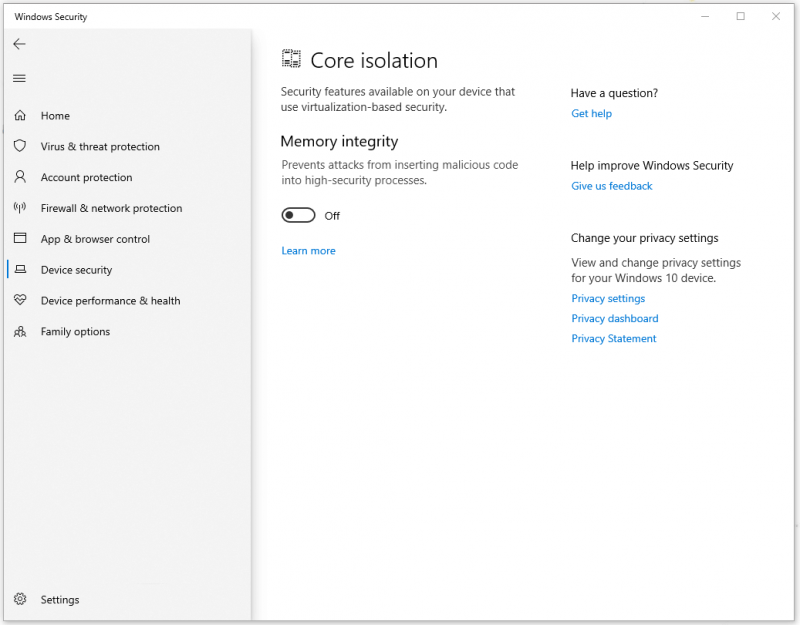

2. darbība. Kad logs ir atvērts, lūdzu, dodieties uz Ierīces drošība cilni un nākamajā ekrānā noklikšķiniet uz Kodola izolācijas detaļas zem Kodola izolācija .

3. darbība: pēc tam zem Kodola izolācija , tiks parādīts slēdzis, un jūs varat to ieslēgt, lai iespējotu Atmiņas integritāte .

Izmantojot šo iestatījumu, varat arī atspējot kodola izolāciju un atmiņas integritāti.

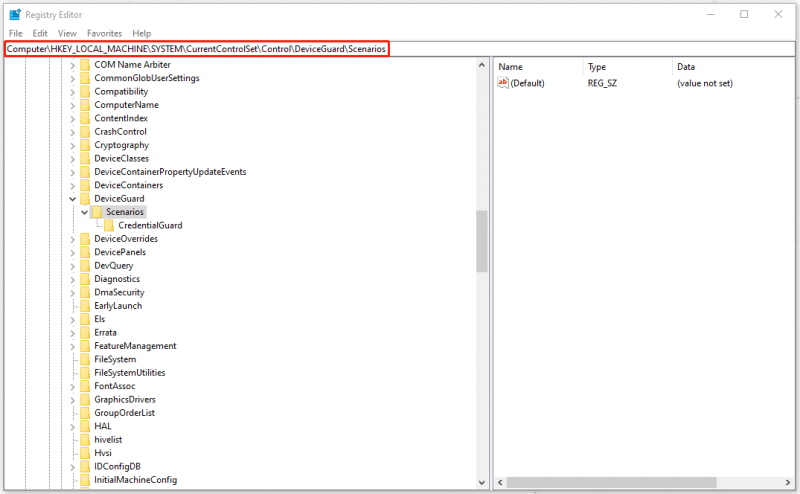

Iespējojiet Core Isolation Memory integritāti, izmantojot reģistra redaktoru

Tiek izmantota cita metode, lai iespējotu kodola izolāciju Reģistra redaktors . Tas ir sarežģītāk nekā Windows drošības izmantošana, taču, ja šī metode nedarbojas, varat izmēģināt šo.

Piezīme : Reģistra redaktors ir diezgan svarīgs operētājsistēmā Windows, tāpēc nejauši nemainiet vai neizdzēsiet nevienu atslēgu. Negadījuma gadījumā ieteicams dublējiet reģistru vai izveidot atjaunošanas punktu pirms jebkādām izmaiņām tajā.

1. darbība: atveriet Skrien un tips regedit lai ievadītu.

2. darbība. Kad tiek atvērts reģistra redaktora logs, kopējiet tālāk norādīto ceļu un ielīmējiet to augšpusē esošajā nave joslā un nospiediet Ievadiet lai to atrastu.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios

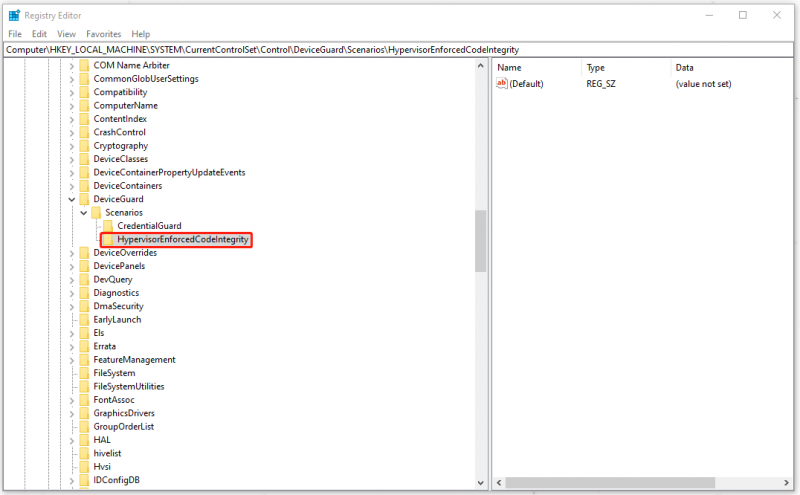

3. darbība: ar peles labo pogu noklikšķiniet uz Scenāriji taustiņu un izvēlieties Jauns > Atslēga lai izveidotu jaunu atslēgu ar nosaukumu kā HypervisorEnforcedCodeIntegrity .

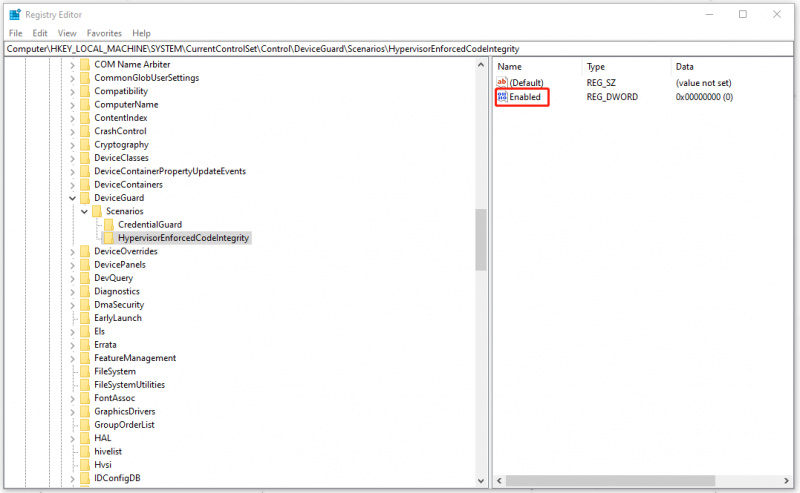

4. darbība: pēc tam ar peles labo pogu noklikšķiniet uz jaunās atslēgas HypervisorEnforcedCodeIntegrity un izvēlēties Jauns > DWORD (32 bitu) vērtība lai izveidotu DWORD ar nosaukumu kā Iespējots .

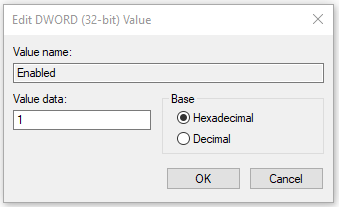

5. darbība: veiciet dubultklikšķi uz Iespējots un vērtības dati pēc noklusējuma ir iestatīti kā 0, kas nozīmē, ka līdzeklis ir atspējots; lai to iespējotu, vērtības datus varat iestatīt kā 1 un noklikšķiniet labi lai saglabātu izmaiņas. Beidzot restartējiet datoru.

MiniTool ShadowMaker

Ieteicams ieslēgt funkciju Core Isolation, ja vien jūsu Windows ierīce atbilst pamatprasībām, lai palaistu šo līdzekli. Saskaroties ar arvien biežāk sastopamajiem kiberuzbrukumiem, jums ir nepieciešams Core Isolation — tik spēcīgs rīks, kas palīdz novērst šos riskus.

Tomēr ne visi datori var veiksmīgi palaist šo funkciju, bet, par laimi, varat izmantot citus rīkus, lai aizsargātu savus datus no ļaunprātīgas programmatūras uzbrukumiem. Tādā veidā dublēšana var būt jūsu alternatīva.

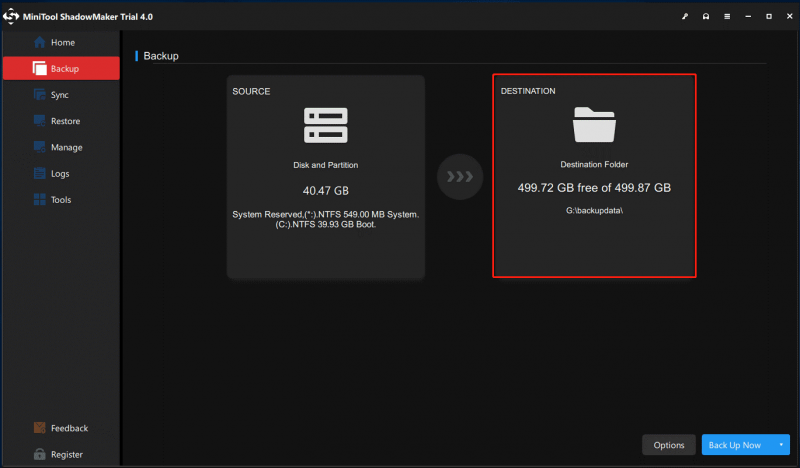

MiniTool ShadowMaker , kā profesionāls dublēšanas rīks, piedāvā dažādas dublēšanas shēmas — diferenciālo, papildu un pilno dublēšanu —, lai apmierinātu jūsu prasības, un nodrošina rezerves grafika funkciju, lai taupītu jūsu enerģiju.

Dodieties uz šīs programmas lejupielādi un instalēšanu, un būs pieejama bezmaksas 30 dienu izmēģinājuma versija.

1. darbība: atveriet programmu un noklikšķiniet uz Turpiniet izmēģinājumu .

2. darbība: sadaļā Dublējums cilnē izvēlieties rezerves avotu un galamērķi. Ir ļoti ieteicams saglabāt dublējumu ārējā cietajā diskā.

3. darbība. Pēc tam varat noklikšķināt Dublējiet tūlīt lai sāktu uzdevumu.

Papildu lasīšana: Vai nevarat iespējot kodola izolāciju?

Ja esat ievērojis iepriekš minētās metodes un pārbaudījis visas prasības, joprojām nevarat ieslēgt Core Isolation vai funkcija ir pelēkota, varat izmēģināt tālāk norādītās metodes.

- Restartējiet datoru.

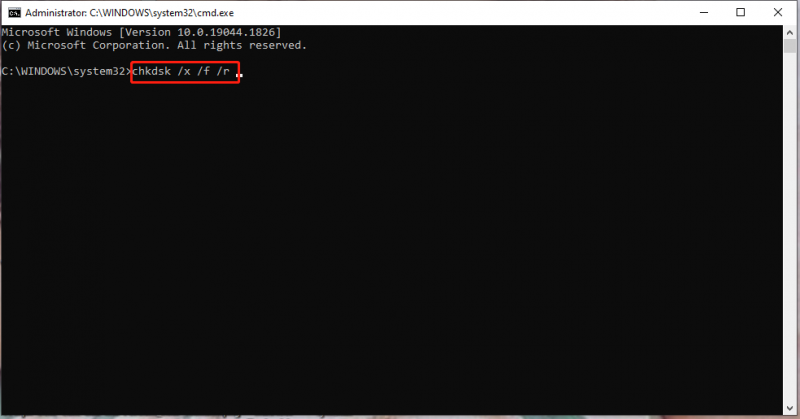

- Pārbaudiet, vai nav bojāti sistēmas faili un slikti vai bojāti sistēmas attēli, izmantojot SFC skenēšanu un pēc tam veiciet DISM skenēšanu.

- Atiestatiet Windows drošības programmu.

- Atjauniniet draiverus un Windows.

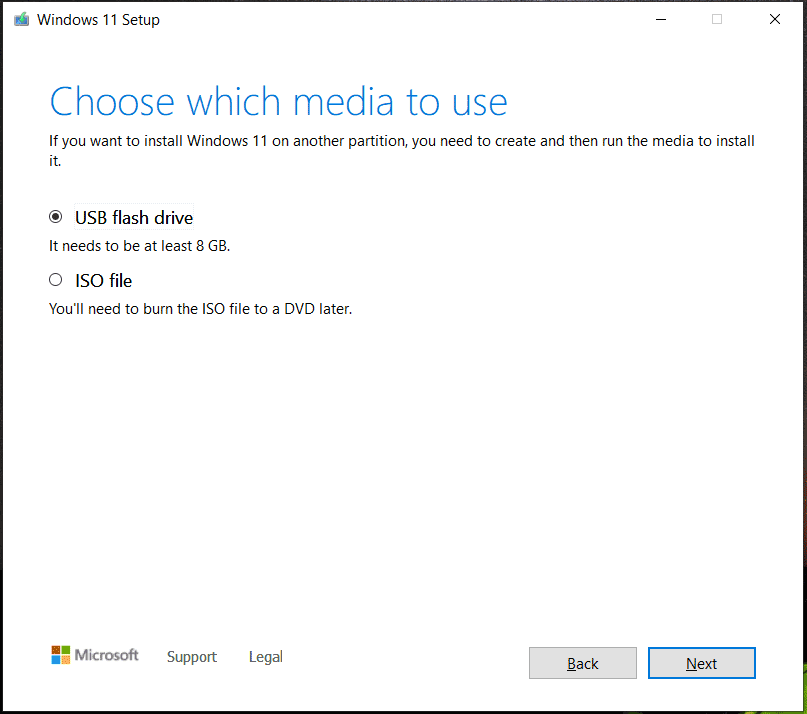

- Tīra Windows instalēšana.

Apakšrinda:

Funkcija — kodola izolācija un atmiņas integritāte — ir ļoti svarīga, lai nodrošinātu jūsu datora drošību, jo īpaši novēršot tos kodola līmeņa ekspluatācijas gadījumus, kas mēģina palaist ļaunprātīgu programmatūru ar visaugstākajām privilēģijām. Ieteicams to ieslēgt un izveidot svarīgu datu rezerves plānu.

Ja, izmantojot MiniTool ShadowMaker, radušās problēmas, varat atstāt ziņojumu nākamajā komentāru zonā, un mēs atbildēsim, cik drīz vien iespējams. Ja jums nepieciešama palīdzība, izmantojot MiniTool programmatūru, varat sazināties ar mums, izmantojot [e-pasts aizsargāts] .

![Kā veikt pilnu un daļēju ekrānuzņēmumu sistēmā Windows 10? [MiniTool ziņas]](https://gov-civil-setubal.pt/img/minitool-news-center/15/how-take-full-partial-screenshot-windows-10.jpg)

![Ko darīt, ja tālrunis nepieslēdzas datoram [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/60/what-do-when-your-phone-wont-connect-computer.jpg)

![Kas ir M.2 slots un kādas ierīces izmanto M.2 slotu? [MiniTool ziņas]](https://gov-civil-setubal.pt/img/minitool-news-center/44/what-is-an-m-2-slot.jpg)

![Kā viegli atgūt izdzēstos kontaktus Android ierīcē? [MiniTool padomi]](https://gov-civil-setubal.pt/img/android-file-recovery-tips/29/how-recover-deleted-contacts-android-with-ease.jpg)

![Labots - ievietotais disks šajā datorā nebija lasāms [MiniTool padomi]](https://gov-civil-setubal.pt/img/data-recovery-tips/56/fixed-disk-you-inserted-was-not-readable-this-computer.jpg)

![10 populārākās programmatūras pret uzlaušanu, lai aizsargātu jūsu datoru [MiniTool padomi]](https://gov-civil-setubal.pt/img/backup-tips/81/top-10-anti-hacking-software-protect-your-computer.png)

![[Soli pa solim] Box Drive lejupielāde un instalēšana operētājsistēmai Windows/Mac [MiniTool padomi]](https://gov-civil-setubal.pt/img/news/0A/step-by-step-guide-box-drive-download-install-for-windows/mac-minitool-tips-1.png)

![5 efektīvas metodes, kā paātrināt USB pārsūtīšanu operētājsistēmā Windows 10/8/7 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/98/5-effective-methods-speed-up-usb-transfer-windows-10-8-7.jpg)