[Paskaidrots] Baltā cepure pret melno cepuri — kāda ir atšķirība?

Paskaidrots Balta Cepure Pret Melno Cepuri Kada Ir Atskiriba

Saskaroties ar visu veidu uzlaušanas kanāliem, cilvēki vienmēr nezina, ko darīt. Piemēram, vai jūs kaut ko zināt par balto cepuri un melno cepuri? Tie nav kaut kas par audumu rotājumiem, bet gan informācijas tehnoloģijām. Plašāku informāciju skatiet rakstā par balto cepuri pret melno cepuri MiniTool vietne to atklās.

Pirmkārt, neatkarīgi no tā, vai tie ir baltā vai melnā cepure, tie abi tiek izmantoti hakeru klasificēšanai, kas ir iedvesmota no agrīnajām Rietumu filmām, kur varoņus varēja atpazīt pēc baltajām cepurēm, bet ļaundarus pēc melnām.

Tāpēc jūs varat viegli pateikt, ka ne visi hakeri tiek uzskatīti par ļaunprātīgiem ienaidniekiem. Galvenā hakeru kategorija ir iedalīta trīs veidos – White Hat Hackers, Black Hat Hackers un Gray Hat Hackers, no kurām var arī atšķirt pēc viņu motīviem – ētiskie hakeri, Ļaunprātīgie hakeri un neļaunīgie, bet ne vienmēr ētiski hakeri.

Tāpēc, lai noskaidrotu atšķirību starp balto cepuri un melno cepuri, varat sākt ar to definīcijām un darbības principiem.

Kas ir baltā cepure?

Kibertermins – White Hat hakeris attiecas uz programmētāju, kurš ieņem hakera pozīciju un uzbrūk savai sistēmai, lai pārbaudītu drošības ievainojamības. Viņi to dara tāpat kā hakeri (parasti saukti par Black Hat hakeriem), lai pārtrauktu uzbrukumus, taču viņi to dara, lai uzturētu drošību.

Viņiem parasti ir augsti kvalificētas zināšanas un profesionālas zināšanas, lai atrastu sistēmas ievainojamības, taču viņi atšķiras no Black Hat hakeriem, viņi ir pilnvaroti vai sertificēti uzlauzt organizācijas tīklus un datorsistēmas, lai varētu atklāt drošības sistēmu nepilnības un viņi varētu atrast veidu, kā tos aizsargāt pret ārējiem uzbrukumiem un datu pārkāpumiem.

Daudzi uzņēmumi un valdības mirst, lai šie profesionāļi palielinātu savas aizsardzības sienas. Šie White Hat hakeri bieži saņem augstu atalgojumu un var strādāt arī personīgās interesēs.

Kas ir melnā cepure?

Black Hat hakeri bieži izmanto savas prasmes, lai nozagtu citu cilvēku resursus tīklā vai uzlauztu programmatūru, par kuru tiek iekasēta peļņa. Lai gan, pēc viņu domām, tas ir tehnoloģiju dēļ, šāda rīcība bieži vien izjauc kārtību visā tirgū vai nopludina citu personu privātumu.

Viņi var ielauzties sistēmās, nozagt informāciju, manipulēt ar datiem un apdraudēt drošību, un viņu uzbrukumi var būt no vienkāršas ļaunprātīgas programmatūras izplatīšanās līdz sarežģītai ievainojamības izmantošanai un datu zādzībām.

Baltā cepure pret melno cepuri

White Hat vs Black Hat Intentions

Viņu motīvi ir lielākā atšķirība starp White Hat hakeriem un Black Hat hakeriem.

Kā jau minējām iepriekš, lai labāk identificētu jūsu ienaidniekus un partnerus, hakeri ir sadalīti ētiskajos hakeros un ļaunprātīgos hakeros, kas nozīmē, ka daži no viņiem veic sistēmas uzbrukumus labu un pamatotu iemeslu dēļ, bet daži finansiāla labuma, politisko interešu vai ļaunprātīgas atriebības dēļ. .

Pretējā gadījumā, pat ja viņi izmanto vienus un tos pašus kanālus uzbrukuma veikšanai, uzbrucējs var šķist likumīgs un ētisks, ja darbību apstiprina uzbrukušais.

Ētisku uzlaušanu pieņem sociālā atzinība, kas pazīstama kā 'informācijas drošības aizstāvji', interneta pasaules 'sargi' un neaizstājams 'Internet+' konteksta mugurkauls; Black Hat uzlaušana pieder nelegālajam notikumam tā satraucošo sociālo noteikumu dēļ.

Baltās cepures un melnās cepures metodes

Lai gan White Hat hakeru un Black Hat hakeru mērķis ir uzbrukt sistēmām un atrast drošības sistēmas vājās vietas, paņēmieni un metodes atšķiras.

Baltās cepures uzlaušana

1. Sociālā inženierija

Sociālā inženierija ir saistīta ar upuru piemānīšanu un manipulēšanu, lai tie darītu kaut ko tādu, ko viņiem nevajadzētu darīt, piemēram, veikt pārskaitījumus, koplietot pieteikšanās akreditācijas datus un tā tālāk.

2. Iespiešanās pārbaude

Iespiešanās testēšanas mērķis ir atklāt ievainojamības un vājās vietas organizācijas aizsardzības un galapunktos, lai tās varētu novērst.

3. Izlūkošana un izpēte

Tas ietver organizācijas izpēti, lai atrastu ievainojamības fiziskajā un IT infrastruktūrā. Mērķis ir iegūt pietiekami daudz informācijas, lai noteiktu veidus, kā likumīgi apiet drošības kontroles un mehānismus, neko nesalaužot vai neiznīcinot.

4. Programmēšana

White Hat hakeri veido meduspodus kā mānekļus, kas pievilina kibernoziedzniekus, lai novērstu viņu uzmanību un iegūtu vērtīgu informāciju par saviem uzbrucējiem.

5. Izmantojiet dažādus digitālos un fiziskos rīkus

Viņi var instalēt robotprogrammatūras un citu ļaunprātīgu programmatūru un piekļūt tīklam vai serveriem.

Melnās cepures uzlaušana

Melno cepuru hakeru paņēmieni nepārtraukti attīstās, taču galvenās uzbrukuma metodes pārāk daudz nemainīsies. Šeit ir saraksts ar uzlaušanas paņēmieniem, ar kuriem jūs varat saskarties.

1. Pikšķerēšanas uzbrukumi

Pikšķerēšana ir kiberdrošības uzbrukuma veids, kura laikā ļaunprātīgi dalībnieki sūta ziņojumus, uzdodoties par uzticamu personu vai juridisku personu.

2. DDoS uzbrukumi

DDoS uzbrukums ir mēģinājums avarēt tiešsaistes pakalpojumu, pārpludinot to ar sintētiski ģenerētu trafiku. Lai uzzinātu vairāk par DDoS uzbrukumiem, lūdzu, skatiet šo rakstu: Kas ir DDoS uzbrukums? Kā novērst DDoS uzbrukumu .

3. Trojas vīruss

Trojas vīruss ir ļaunprātīgas programmatūras veids, kas slēpj savu patieso saturu, tiek slēpts kā bezmaksas programmatūra, videoklipi vai mūzika, vai tiek parādīta kā likumīga reklāma, lai muļķotu lietotāju, domājot, ka tas ir nekaitīgs fails.

4. Dažas citas populāras metodes ietver:

- Loģiskās bumbas

- Taustiņu bloķēšana

- Ransomware

- Viltus W.A.P.

- Brutālu spēku

- Pārslēdziet uzbrukumus

- Cepumu zādzība

- Ēsmas uzbrukums

Baltās cepures un melnās cepures darba principi

Neatkarīgi no viņu darba motīviem un paņēmieniem jūs varat atšķirt tos pēc viņu darbības principiem.

White Hat hakeri

White Hat hakeriem ir pieci posmi:

1. posms: pēdu nospiedums

Footprinting ir paņēmiens, lai savāktu pēc iespējas vairāk informācijas par mērķtiecīgu datorsistēmu, infrastruktūru un tīklu, lai noteiktu iespējas tos iekļūt. Tā ir viena no efektīvākajām metodēm ievainojamību noteikšanai.

2. posms: skenēšana

Pēc vajadzīgās informācijas apkopošanas hakeri sāks piekļūt tīklam un meklēt informāciju, piemēram, lietotāju kontus, akreditācijas datus un IP adreses.

3. posms: piekļuves iegūšana

Šajā fāzē uzbrucējs ielaužas sistēmā/tīklā, izmantojot dažādus rīkus vai metodes. Pēc ieiešanas sistēmā viņam ir jāpalielina savas privilēģijas līdz administratora līmenim, lai viņš varētu instalēt vajadzīgo lietojumprogrammu vai modificēt datus vai paslēpt datus.

4. posms: piekļuves uzturēšana

Tas ir process, kurā hakeris jau ir ieguvis piekļuvi sistēmai. Pēc piekļuves iegūšanas hakeris instalē dažas aizmugures durvis, lai iekļūtu sistēmā, kad viņam turpmāk būs nepieciešama piekļuve šai piederošajai sistēmai.

5. posms: analīze

Ievainojamības analīze ir procedūra, lai pārbaudītu visas ievainojamības sistēmās, datoros un citos ekosistēmu rīkos. Ievainojamības analīze palīdz analizēt, atpazīt un sakārtot ievainojamības.

Tas palīdz identificēt un novērtēt informāciju par draudiem, ļaujot mums saglabāt izšķirtspēju, lai aizsargātu tos no hakeriem.

Black Hat hakeri

- Izveidojiet un palaidiet ļaunprātīgas programmatūras un DDoS uzbrukumus, lai traucētu darbību un izraisītu vispārēju haosu un iznīcināšanu.

- Izveidojiet viltotus sociālo mediju profilus personām, kurām uzticaties, lai manipulētu ar jums konfidenciālas vai bankas informācijas izpaušanā.

- Nozagt lietotāju datus, iekļūstot noplūdušās datubāzēs.

- Izplatiet ļaunprātīgu programmatūru vai apkrāpiet cilvēkus, izmantojot pikšķerēšanas uzbrukumus.

- Pastāvīgi meklējiet ievainojamības, lai atrastu veidus, kā tās izmantot personīga labuma gūšanai.

- Instalējiet spiegprogrammatūru viņu mērķa ierīcēs, lai šantažētu upurus.

Kā pasargāt sevi no Black Hat hakeriem?

Nepiekļūstiet personas vai finanšu datiem, izmantojot publisko Wi-Fi

Lielākais drauds bezmaksas Wi-Fi drošībai ir hakera spēja pozicionēties starp jums un savienojuma punktu. Tā vietā, lai runātu tieši ar tīklāju, jūs nosūtāt savu informāciju hakeram, kurš pēc tam to pārraida.

Izslēdziet funkcijas, kas jums nav vajadzīgas

Izņemot Wi-Fi, bīstama ir jebkura funkcija, kas var būt tilts starp jums un hakeriem, piemēram, GPS, Bluetooth un dažas lietotnes. Varat tos ieslēgt tikai tad, kad tie ir nepieciešami.

Pārdomāti izvēlieties savas lietotnes

Lietotnes ir izplatīts kanāls ļaunprātīgu kodu slēpšanai. Lai no tā izvairītos, labāk lejupielādējiet un instalējiet programmas no uzticamām vietnēm, ja dažas saites parādīs bīstamus vīrusus un pievienotās programmas.

Turklāt neaizmirstiet regulāri atjaunināt savas lietotnes un savlaicīgi noņemt šīs nevajadzīgās programmas.

Izmantojiet paroli, bloķēšanas kodu vai šifrēšanu.

- Izmantojiet cienījamu šifrētu paroļu pārvaldnieku.

- Pārliecinieties, vai jūsu paroles ir vismaz astoņas rakstzīmes garas, izmantojot lielos un mazos burtus, kā arī ciparus vai citas rakstzīmes.

- Izmantojiet krātuves šifrēšanas funkciju.

- Iestatiet ekrāna taimautu pēc piecām minūtēm vai mazāk.

Iepriekš dublējiet savus datus

Izpētot atšķirību starp balto cepuri un melno cepuri, jums ir vispārējs priekšstats par to, kas tie ir un kā tos atšķirt. Tomēr, lai gan attēls ir parādīts un piesardzības plāns ir atklāts, katra ignorēta detaļa var ļaut jums kļūt par mērķi, kas tiek atklāts hakeru priekšā.

Lai samazinātu zaudējumus un novērstu sistēmas avārijas vai citas nopietnas hakeru izraisītas katastrofas, rezerves plāna sagatavošana vienmēr var būt jūsu pēdējais līdzeklis zaudēto datu atkopšanai. MiniTool ShadowMaker ir veltījis sevi šai jomai gadiem ilgi un redz lielākus sasniegumus un sasniegumus.

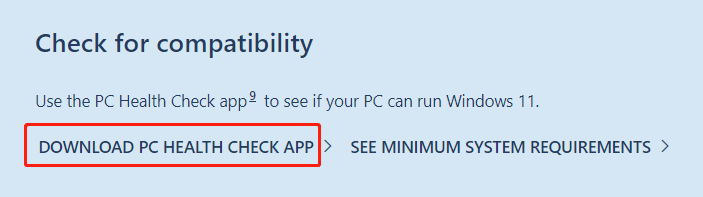

Lai dublētu ar MiniTool ShadowMaker, vispirms ir jālejupielādē un jāinstalē programma, un jūs iegūsit bezmaksas izmēģinājuma versiju 30 dienas.

1. darbība: noklikšķiniet Turpiniet tiesāties lai ievadītu programmu un pārslēgtos uz Dublējums cilne.

2. darbība: noklikšķiniet uz Avots sadaļu un uznirstošajā logā varat izvēlēties dublējuma saturu, tostarp sistēmu, disku, nodalījumu, mapi un failu. Pēc noklusējuma sistēma jau ir iestatīta kā rezerves avots.

3. darbība: dodieties uz Galamērķis daļa, kurā varat redzēt četras opcijas, kas satur Administratora konta mape , Bibliotēkas , Dators , un Dalīts . Pēc tam izvēlieties galamērķa ceļu. Un pēc tam noklikšķiniet labi lai saglabātu izmaiņas.

4. darbība: noklikšķiniet uz Dublējiet tūlīt iespēja nekavējoties sākt procesu vai Dublēt vēlāk iespēja aizkavēt dublēšanu. Aizkavētais dublēšanas uzdevums ir uz Pārvaldīt lappuse.

Turklāt, izmantojot MiniTool ShadowMaker, varat sinhronizēt failus vai klonēt disku. Pakalpojumi, kurus varat baudīt, ir vairāk nekā dublējums. Viena no noderīgajām funkcijām - Universālā atjaunošana – var palīdzēt atrisināt nesaderības problēmu, ja vēlaties atjaunot sistēmu citos datoros.

Apakšējā rinda:

Vairumā gadījumu ir grūti pilnībā novērst visus uzlaušanas notikumus, ja pastāv liels risks, ka jūsu svarīgie un vērtīgie dati tiks pakļauti ārpusei, kas ir diezgan viegli atrodami šajā ar internetu saistītajā pasaulē. Jebkurā gadījumā dažas metodes var palīdzēt jums samazināt zaudējumus, un rezerves plāns var būt jūsu pēdējais līdzeklis.

Ja, izmantojot MiniTool ShadowMaker, radušās problēmas, varat atstāt ziņojumu tālāk norādītajā komentāru zonā, un mēs atbildēsim, cik drīz vien iespējams. Ja jums nepieciešama palīdzība, izmantojot MiniTool programmatūru, varat sazināties ar mums, izmantojot [e-pasts aizsargāts] .

White Hat vs Black Hat FAQ

Vai baltās cepures ir likumīgas?Baltas cepures ir pelnījušas juridisku cieņu. Taču White Hats var būt arī juridiski pakļauts un neaizsargāts pret tiesas prāvām, pat ja tās uzlauž sistēmas ar labu nolūku, bet to dara būtībā nelūgti vai neaicināti pilnvarotāja oficiālas līgumiskas saistības kontekstā.

Kādi ir 3 hakeru veidi?Informācijas drošības pasaulē ir trīs labi zināmi hakeru veidi: melnās cepures, baltās cepures un pelēkās cepures. Šie krāsainie cepuru apraksti radās, kad hakeri mēģināja atšķirt sevi un atšķirt labos hakerus no sliktajiem.

Vai balto cepuru hakeri saņem algu?CEH ir pārdevēju ziņā neitrāla akreditācija, un CEH sertificēti speciālisti ir ļoti pieprasīti. Saskaņā ar PayScale datiem ētiskā hakera vidējā alga ir nedaudz virs 000, un augstākais diapazons var sasniegt krietni virs 0000.

Kā melno cepuru hakeri pelna naudu?Ir vairāki veidi, kā nopelnīt naudu kā melnu cepuri. Daži no viņiem ir algoti hakeri; pamatā tiešsaistes algotņi. Citi veidi ir kredītkaršu informācijas zagšana no upuriem, numuru pārdošana tumšajā tīmeklī vai upura mašīnas izmantošana kriptoraktu ieguvei.

![Kā jūs varat nosūtīt tīmekļa lapas no datora uz tālruni, izmantojot tālruņa lietotni? [MiniTool ziņas]](https://gov-civil-setubal.pt/img/minitool-news-center/04/how-can-you-send-web-pages-from-pc-phone-with-your-phone-app.jpg)

![Kā novērst ERR_SSL_BAD_RECORD_MAC_ALERT kļūdu? [MiniTool ziņas]](https://gov-civil-setubal.pt/img/minitool-news-center/91/how-fix-err_ssl_bad_record_mac_alert-error.png)

![5 galvenie veidi, kā multivides tveršanai neizdevās 0xa00f4271 notikums [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/15/top-5-ways-media-capture-failed-event-0xa00f4271.png)

![Ceļvedis Windows atjaunināšanas kļūdas 0x800706BE novēršanai - 5 darba metodes [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/03/guide-fix-windows-update-error-0x800706be-5-working-methods.png)

![Kā novērst atmiņas kļūdu 13-71 programmā Call of Duty Warzone/Warfare? [MiniTool padomi]](https://gov-civil-setubal.pt/img/news/0B/how-to-fix-memory-error-13-71-in-call-of-duty-warzone/warfare-minitool-tips-1.png)

![3 risinājumi kļūdai “BSvcProcessor has Stop Work” [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/00/3-solutions-bsvcprocessor-has-stopped-working-error.jpg)

![Kas ir Microsoft Sway? Kā pierakstīties/lejupielādēt/lietot? [Minirīka padomi]](https://gov-civil-setubal.pt/img/news/B7/what-is-microsoft-sway-how-to-sign-in/download/use-it-minitool-tips-1.jpg)

![5 SEC_ERROR_OCSP_FUTURE_RESPONSE labojumi pārlūkprogrammā Firefox [MiniTool padomi]](https://gov-civil-setubal.pt/img/news/A5/5-fixes-to-sec-error-ocsp-future-response-in-firefox-minitool-tips-1.png)

![Microsoft lūdza maksāt zaudējumus par piespiedu Windows 10 atjaunināšanu [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/81/microsoft-asked-pay-damages.jpg)